728x90

반응형

1 교 시

1. ISO 31000

2. 데이터 거래소

3. 베이지안 최적화(Bayesian Optimization)

4. 대칭 암호화와 비대칭 암호화

5. ISA/IEC 62443

6. 큐싱(Qshing)

7. ELK(Elasticsearch/Logstash/Kibana) 스택

8. TPM(Trusted Platform Module)

9. 좋은 소프트웨어가 갖추어야 할 4가지 특징

10. 모집단의 특성을 추론하는 점추정과 구간추정 비교

11. 다중공선성(Multicollinearity)

12. 블록 스토리지, 파일 스토리지, 오브젝트 스토리지의 데이터 접근방식

13. 분산 데이터베이스의 5가지 투명성

2 교 시

1. 중심극한정리, t-검정, z-검정을 설명하시오.

2. 머신러닝의 분류 모델인 서포트 벡터 머신(Support Vector Machine) 중 선형 서포트

벡터 머신의 마진(Margin) 분류 방법 2가지를 설명하시오.

3. 현재, 소프트웨어 기술자 구분은 과거 기술자 등급제에서 IT역량분류체계를 기반으로 한

직무제(이하 IT직무제)로 변경되어 운영되고 있으나 실무 현장에서는 여전히 폐지된 등급제가

다수 활용되고 있는 실정이다. 소프트웨어 기술자 구분에 대하여 다음을 설명하시오.

가. 소프트웨어 기술자 등급제와 IT직무제의 개념과 특징

나. 현행 IT직무제의 문제점과 개선방향

4. 최근 개인정보보호위원회는 마이데이터 전송 시 개인정보의 안전한 처리를 보장하기

위한 가이드라인(마이데이터 전송 보안 안내서, 2023.09.)을 발간하였다. 이와 관련하여

다음을 설명하시오.

가. 전송대상 개인정보 보호책임자의 지정

나. 전송대상 개인정보처리시스템의 접근 관리

다. 전송대상 개인정보관리 및 재해·재난 대비 조치

5. ISO 14000 인증의 개념과 필요성, 인증규격, 구축 및 인증절차, 인증효과를 설명하시오.

6. 선형 자료 구조인 스택, 큐, 리스트의 자료 입출력 원리를 설명하시오.

3 교 시

1. 소프트웨어(이하 SW) 운영단계 대가산정에 대하여 다음을 설명하시오.

(단, “소프트웨어 사업 대가산정 가이드 2023년 개정판” 기준)

가. 응용SW 요율제 유지관리비 산정방식과 SW운영 투입공수 산정방식

나. 고정비/변동비 산정방식

2. 클라우드 관리 플랫폼의 정의 및 필요성, 필수 기능, 플랫폼 선정 기준, 기대효과를 설명하시오.

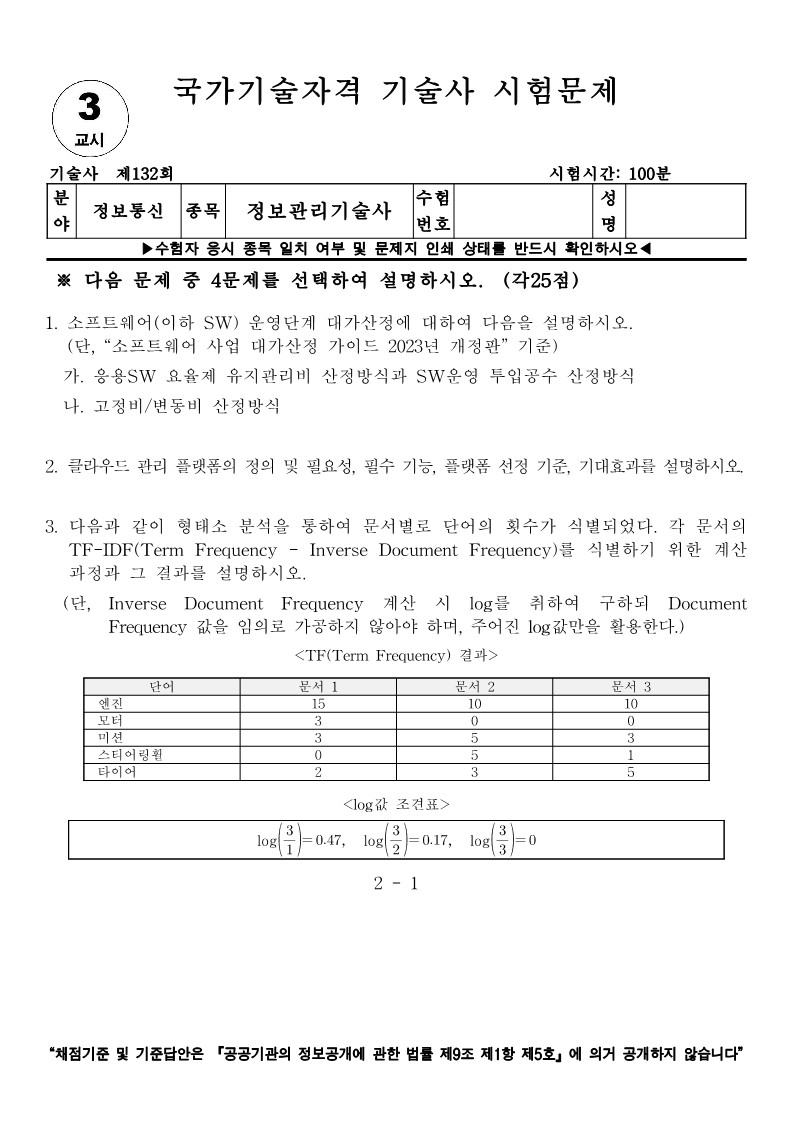

3. 다음과 같이 형태소 분석을 통하여 문서별로 단어의 횟수가 식별되었다. 각 문서의

TF-IDF(Term Frequency - Inverse Document Frequency)를 식별하기 위한 계산

과정과 그 결과를 설명하시오.

(단, Inverse Document Frequency 계산 시 log를 취하여 구하되 Document Frequency 값을 임의로 가공하지 않아야 하며, 주어진 log값만을 활용한다.)

4. SCTP(Stream Control Transmission Protocol)와 관련하여 다음을 설명하시오.

가. SCTP 개요와 특징

나. SCTP 프로토콜(Protocol) 구조 및 동작 방식

5. APEC(Asia-Pacific Economic Cooperation)의 CBPR(Cross Border Privacy Rules)에

대하여 다음을 설명하시오.

가. APEC 프라이버시 9원칙

나. CBPR의 주요 인증기준

6. 정보시스템의 성능 요구사항 작성 시 고려해야 하는 주요 성능지표 및 내용에 대하여 설명하시오.

4 교 시

1. FIPS(Federal Information Processing Standard) 140-2에 대하여 다음을 설명하시오.

가. FIPS 140-2 레벨 분류

나. 암호화 시스템 설계 시 고려사항

다. 암호화 시스템의 보안 요소

라. 보안 위협 대응 전략

2. 행정안전부에서는 고품질의 공공데이터 제공 및 활용의 선제적 대응을 위해 ‘공공데이터

베이스 표준화 관리 매뉴얼(2023.04.)’을 마련하여 예방적 품질관리 기준을 제시하고 있다.

이와 관련하여 다음을 설명하시오.

가. 시스템 구축 추진 단계별 예방적 품질관리 활동

나. 공공데이터 예방적 품질관리 4개 진단영역과 9개 진단항목

3. 설비 예지정비(Predictive Maintenance) 시스템 구축 시 LangChain 프레임워크를 활용할

수 있는 방안에 대하여 다음을 설명하시오.

가. 설비 예지정비의 개념 및 필요성

나. LangChain 프레임워크와 LLM(Large Language Model)

다. LangChain을 이용한 설비 예지정비

4. 소프트웨어 진흥법(시행 2023.10.19.)은 소프트웨어 산업의 발전을 위해 시행되어야 할

다양한 활동의 법적 근거를 마련하고 있다. 이와 관련하여 다음을 설명하시오.

가. 제5조(기본계획의 수립 등)의 2항에 따른 기본계획 내 포함되어야 할 사항

나. 제30조(소프트웨어안전 확보)의 2항에 따른 소프트웨어안전 확보를 위한 지침 내

포함되어야 할 사항

5. 소프트웨어 개발에 필요한 규모 산정 방식 종류와 특징을 비교 설명하고, 공공 소프트웨어 사업 규모 산정 방식의 현실적 개선 방안에 대하여 설명하시오.

6. A 기업의 경영진은 임직원들의 증가로 인해 정보보안의 필요성을 인식하고 정보보안

부서의 신설과 정보보안 체계를 수립하고자 한다. 다음을 설명하시오.

가. 정보보호 정책의 개념

나. 정보보호 시점별 보안 활동(Security Action Cycle)

다. 정보보안 전문가의 역할과 역량

출처 : 한국산업인력공단

반응형

'정보관리기술사 > 기출문제' 카테고리의 다른 글

| 정보관리기술사 기출문제 제134회 (2024.7.27) (10) | 2024.08.31 |

|---|---|

| 정보관리기술사 기출문제 제133회 (2024.5.18) (3) | 2024.07.17 |

| 정보관리기술사 기출문제 제129회 (2023.2.4) (38) | 2023.10.22 |

| 정보관리기술사 기출문제 제131회 (2023.8.27) (2) | 2023.09.19 |

| 정보관리기술사 기출문제 제130회 (2023.5.20) (21) | 2023.07.12 |